网安复习

2

主动攻击

截获攻击

- mac地址欺骗攻击

- dhcp欺骗攻击

- arp欺骗攻击

- 生成树欺骗攻击

- 路由项欺骗攻击

| 攻击类型 | 网络层次 |

|--------------------|------------------|

| MAC地址欺骗攻击 | 数据链路层(第2层) |

| DHCP欺骗攻击 | 应用层(第7层) |

| ARP欺骗攻击 | 数据链路层(第2层) |

| 生成树欺骗攻击 | 数据链路层(第2层) |

| 路由项欺骗攻击 | 网络层(第3层) |

拒绝服务攻击

- SYN泛洪攻击

黑客伪造多个不存在的ip请求tcp建立连接,服务器接收到后会在会话表分配连接项,但是ip是伪造的,所以无法接收到客户端的确认报文,导致服务器无法释放连接项,造成服务器内存溢出。 - Smurf攻击

黑客发送攻击目标为源ip,定向广播地址为目标地址的icmp echo请求报文 - DDOS

肉鸡激活程序,随机生成大量ip作为目的地址,攻击目标ip为源地址。

欺骗攻击

- 源地址欺骗攻击

- 钓鱼网站

被动攻击

嗅探攻击

非法接入和登录

非法接入:非授权终端与无线局域网中的接入点AP之间建立关联的过程

非法登录:非授权用户远程登陆网络设备和服务器,并对网络设备和服务器进行配置和管理的过程

黑客通过移动终端接入无线局域网的过程:同步过程、鉴别过程、建立关联过程

解决的问题:必须获得BSS的服务集标识符SSID、必须完成共享密钥鉴别机制下的身份鉴别过程

1.获得SSID:AP周期性地公告信标帧,信标帧中以明文方式给出AP的SSID

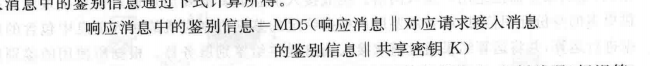

2.完成共享密钥鉴别机制下的身份鉴别过程

GK与初始向量生成一次性密钥K,然后生成一个随机树challeng 异或得到明文Y。

将Y,challeng,IV发给对方。监听到Y异或challenge得到K。

5

身份鉴别

- 单向鉴别

- 双向鉴别

- 第三方鉴别

基于共享密钥

基于用户名和口令(md5(r||password))

基于证书和私钥

internet 接入控制过程

PPP接入控制

PAP明文发送用户名和口令

CHAP 生成随机数(MD5(R||password))

IPCP 动态分配IP地址,从IP地址池中选择一个IP地址,然后分配ip与语音信道绑定在一起的路由项

PPP接入控制过程:

1.物理链路停止

2.PPP链路建立

3.用户身份鉴别(PAP CHAP EAP)

4.网络层协议配置(IPCP)

5.终止PPP链路

eap和802.1x

802.1X:数据链路层

RADIUS

远程鉴别拨入用户服务RADIUS,应用层

鉴别服务器功能:身份鉴别、授权、计费

RADIUS端口号:1645、1646、1812、1813

RADIUS的优势:

1.采用C/S架构

2.采用共享密钥

3.良好的可扩展性

4.认证机制灵活

Kerberos

PPP、EAP、802.1X、RADIUS(应用层(第7层)和Kerberos之间有着密切的关系,它们共同作用于不同的层次,确保网络接入的安全性和灵活性。PPP和802.1X提供基础的接入控制和认证框架,EAP作为一个灵活的认证协议能够适应多种认证方法,而RADIUS和Kerberos则分别提供了集中的认证服务和强身份验证机制。

802.1X是以太网端口接入控制协议,具有以太网端口的设备都可具有802.1X接入控制功能。

802.1X是一种实现LAN环境下身份鉴别和密钥管理的协议,EAPOL只是定义EAP和LAN之间的绑定关系。8O2.1X实现身份鉴别时,将鉴别协议消息封装成EAP报文。然后通过EAPOL实现EAP报文示证者和鉴别者之间的传输过程。

6

安全协议:实现双向身份鉴别、数据传输保密性、数据传输完整性

安全协议的功能:

1.双向身份鉴别

2.数据加密

3.数据完整性检测

4.防重放攻击机制安全协议:实现双向身份鉴别、数据传输保密性、数据传输完整性

安全协议的功能:

1.双向身份鉴别

2.数据加密

3.数据完整性检测

4.防重放攻击机制

IPSec

安全关联是单向的,SPI(安全参数索引)、目的ip地址和安全协议标识符唯一标识